Concetti Chiave

- La sicurezza delle reti wireless è cruciale a causa della loro vulnerabilità e mancanza di barriere fisiche rispetto alle reti cablate.

- WEP e WPA sono protocolli di sicurezza per proteggere le reti wireless, ma presentano debolezze note che possono essere superate da attacchi sofisticati.

- WEP utilizza un sistema di chiavi RC4 di 40 bit, ma la trasmissione di alcuni bit in chiaro rende possibile ricostruire la chiave completa.

- WPA migliora il WEP rimuovendo alcune debolezze, ma ulteriori ricerche hanno dimostrato che è vulnerabile a certi tipi di attacchi.

- WPA2, introdotto nel 2008, utilizza l'algoritmo AES per una maggiore sicurezza, ma non è compatibile con le apparecchiature più vecchie.

WEP, WPA – frame e sicurezza informatica

Il problema della sicurezza nelle reti Wireless è molto importante poiché la facilità di accesso e l’assenza di barriere fisiche le rende più vulnerabili rispetto alle reti cablate.

La “sicurezza” di un sistema informatico si basa su un insieme di meccanismi che vengono adottati per garantire:

Confidenzialità: questo impedisce a terze parti di accedere al sistema;

Integrità: chi non è autorizzato non deve modificare le risorse (in particolare i dati);

Autenticazione: solo gli utenti autorizzati possono accedere alle risorse dopo che il sistema ha effettuato un’affidabile identificazione.

Gli elementi che costituiscono le maggiori minacce per una rete wireless sono:

Una soluzione non sempre è efficace è quella di inserire una tabella di indirizzi autorizzati all’interno degli AP in modo che questi possano accettare solo i pacchetti trasmessi da indirizzi conosciuti. Gli indirizzi MAC delle schede Wi-Fi sono infatti unici, come tutti gli indirizzi delle schede Ethernet. Un malintenzionato è in grado di “mascherare” tramite software l’indirizzo MAC camuffandolo e sostituendolo con indirizzi autorizzati, by-passando il sistema

Le specifiche del protocollo 802.11 introducono il WEP (Wired Equivalent Privacy) per proteggere la rete e impedire che utenti non autorizzati ascoltino o immettano traffico sulla rete.

Il WEP è un frame che contiene:

Anche i primi 24 bit della chiave sono trasmessi in chiaro, quindi non è difficile intercettare questi dati per ricostruire la chiave completa di 40 bit.

La prima contromisura è stata quella di passare a chiavi di 128 bit, che vengono utilizzate con meccanismi di VPN (Virtual Private Networking) e EAP (Extensible Authentication Protocol) che hanno sistemi di autenticazione più complessi attuati da appositi server.

Per eliminare le debolezze del WEP, sia a 40 che a 104 bit, si è anche introdotto il protocollo WPA (Wi-Fi Protected Access), che utilizza una variante dell’algoritmo WEP dal quale sono state rimosse le principali debolezze.

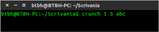

Ma anche questo protocollo si è dimostrato vulnerabile: alcuni ricercatori utilizzando un attacco con il metodo WPA-PSK hanno dimostrato di potere violare in 60 secondi una connessione WPA.

Si è passati al protocollo WPA2, ratificato nel 2008, che utilizza un diverso algoritmo di cifratura, l’AES (Advanced Encryption Standard), un algoritmo a blocchi, che garantisce un’elevata sicurezza ma non è compatibile con le apparecchiature della generazione precedente.

Domande da interrogazione

- Quali sono le principali minacce per una rete wireless?

- Quali sono le differenze tra attacchi passivi e attivi nelle reti wireless?

- Come funziona il protocollo WEP per proteggere le reti wireless?

- Quali miglioramenti sono stati introdotti con il protocollo WPA rispetto al WEP?

- In che modo il protocollo WPA2 migliora la sicurezza rispetto ai suoi predecessori?

Le principali minacce includono l'ascolto passivo del traffico, l'uso non autorizzato delle risorse, l'interferenza intenzionale, lo spamming indesiderato e l'accesso temporaneo da parte di utenti di passaggio.

Gli attacchi passivi si limitano a "leggere" i dati ascoltando il traffico, mentre gli attacchi attivi mirano a immettere traffico o decrittare dati inviando pacchetti "trappola".

Il WEP utilizza un frame con un Initialization Vector di 24 bit e una chiave RC4 di 40 bit per criptare i dati, ma presenta vulnerabilità poiché la chiave segreta non cambia e parte di essa è trasmessa in chiaro.

Il WPA ha rimosso le principali debolezze del WEP, utilizzando chiavi più lunghe e meccanismi di autenticazione più complessi, ma è comunque risultato vulnerabile a certi attacchi.

Il WPA2 utilizza l'algoritmo di cifratura AES, che offre un'elevata sicurezza, ma non è compatibile con le apparecchiature più vecchie.

Accedi a tutti gli appunti

Accedi a tutti gli appunti

Tutor AI: studia meglio e in meno tempo

Tutor AI: studia meglio e in meno tempo